Kapcsolódó cikkek

- Hárommillió androidos kártevő 2017-ben 2018. február 25.

- Egy új trójai szedi mobiltelefonos áldozatait 2017. december 19.

- Szaporodnak az androidos kártevők 2017. november 21.

- A Kaspersky Lab új alkalmazása megakadályozza az androidos telefonok lemerülését 2017. július 4.

- Az Android az új Windows 2017. április 13.

- Biztonságra kiélezett Boeing mobil a láthatáron 2012. április 13.

- Norton: Biztonságban a Samsung Galaxy felhasználók 2012. március 21.

Legfrissebb híreink

- Fény, mélység, teljesítmény: a Thermaltake friss hűtőrendszere

- Védve a vonal végén: így csökkentik a hívószám-hamisítást

- Gigabites sebesség minden háztartásban – a Telekom hálózata a csúcson

- A jövő képei a kezedben: prémium képalkotás bárhol, bármikor

- OpenWiFi-támogatással érkeznek a Zyxel WiFi 7 hozzáférési pontjai

Így terjed az első androidos féreg

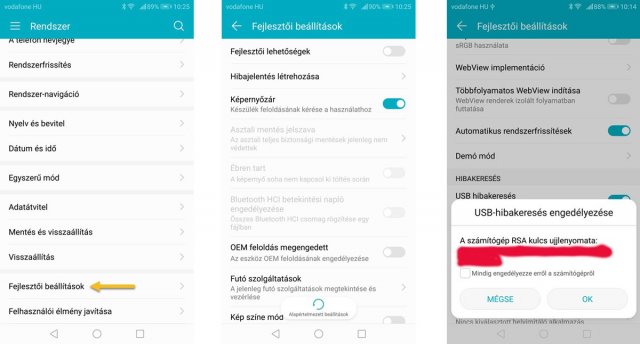

Jelentős kárt tehet a mobilokban az első androidos féreg, amely most egy nyitva felejtett hibakereső interfészen keresztül juthat be készülékbe. A G DATA szakértői szerint könnyen ellenőrizhetjük, hogy mobiltelefonunk érintett-e, és be is zárhatjuk a biztonsági rést.

Bekapcsolva hagyott fejlesztői beállítás okozhat gondot a kisebb ázsiai gyártóktól származó androidos mobiltelefonokon – figyelmeztetnek a G DATA szakértői. A nyitott 5555-os TCP portnak köszönhetően a támadók az Android Debug Bridge (ADB) interfész, vagyis az androidos hibakereső segítségével kapcsolódhatnak a készülékekhez. Az ADB egy sor tevékenységre használható: egyszerűen kiolvashatóak a mobiltelefonok rendszerinformációi, de szenzitív adatokat lehet ellopni vagy kártékony programok is telepíthetőek a készülékekre.

Az ADB-t a mobilos szoftverfejlesztők használják arra, hogy elemzések vagy telepítések során direkt kapcsolatot hozzanak létre a készülékkel – ismerteti Alexander Burris, a G DATA vezető kutatója. Alaphelyzetben az okostelefonokon az ADB ki van kapcsolva. A problémát az okozza, hogy egyes ázsiai készülékgyártók elfelejtették bezárni az ADB interfészt, mielőtt forgalomba hozták a termékeiket.

Az első ADB féreg

A hiba azért kritikus, mert néhány hónappal ezelőtt már megjelent az első androidos féreg, amely ezt a kaput használja ki a terjedéséhez. Amikor az ADB.Miner az okostelefonhoz kapcsolódik, egy USB debugging kérdés jelenik meg. Ha OK-t nyomunk, akkor a készülék fertőzötté válik. A féreg nyitott 5555 TCP portok után kutat az interneten, majd tovább terjed más készülékekre, egy kriptobányász botnetet alkotva. A fertőzött készülék az XMR COIN-nak nevezett virtuális valutát bányássza. A felhasználó szempontjából ez azt jelenti, hogy a készülék teljesítménye csökken, az akkumulátoridő lerövidül, középtávon pedig a készülék is károsodik. A jó hír viszont, hogy fenyegetés egyszerűen elhárítható. Ehhez a készülék beállításaiban egyszerűen ki kell kapcsolni az esetlegesen nyitva felejtett fejlesztői beállításokat. Ha pedig ezek nem szerepelnek az elérhető menüpontok között, akkor eleve nincsenek bekapcsolva – szerencsére ez a helyzet a mobiltelefonok többségén.