Legfrissebb híreink

- Új OnePlus csúcsmobilok a hazai piacon: bemutatkozott a OnePlus 15 és 15R

- Új generációs Galaxy élmény: megérkezett a Galaxy S26 és a Buds4 széria

- Fény, mélység, teljesítmény: a Thermaltake friss hűtőrendszere

- Védve a vonal végén: így csökkentik a hívószám-hamisítást

- Gigabites sebesség minden háztartásban – a Telekom hálózata a csúcson

Egyszerűen wifi

Mit, hol, mikor, hova?

Mit, hol, mikor, hova?WiFi-ztünk a Városháza Étteremben, Szentendrén...

(Városháza Étterem Söröző: 2000 Szentendre, Rákóczi Ferenc u. 1.ingyenes ( fogyasztáshoz kötött ) AP-vel rendelkezik...)

Mielőtt

belefognánk, először lássuk azokat a titokzatos (?!) parancs-szavakat:

- SSID (Service Set IDentifier, a Szolgáltatás Azonosító), routerünk,vagy Access Point-unk neve

- IP cím, amely négy, egyenként 0-255 intervallumból válaszott számból áll (192.168.0.xxx)

- WLAN (wireless local area network) vezetéknélküli helyi hálózat

- WAN (Wide Area Network, vagy Nagy Kiterjedésű hálózat),itt az internet szolgáltatónk hálózata

- SSID Broadcast funkció az SSID "szétkürtölését", szétszórását jelenti

- MAC cím szűrés - MAC Address Filtering, MAC (Media-access Control, Eszköz Hozzáférés Ellenőrzés)

- DHCP (Dynamic Host Configuration Protocol, Dinamikus Kliens Konfiguráló Protokol)

- PPPoE (PPP over Ethernet, Point-to-Point Protocol over Ethernet, azaz Pont-Pont Protokol Ethernet hálózaton)

- WEP (Wired Equivalent Privacy, Vezetékessel Egyenértékű Titkosítás) a kezdeti WiFi szabványok biztonsági technológiája

- WPA és WPA2 Wi-Fi Protected Access a vezeték nélküli rendszereknek egy a WEP-nél biztonságosabb protokollja

- TKIP protokol és az AES (Advanced Encryption Standard, Továbbfejlesztett Titkosítási Szabvány) titkosító algoritmus

Leírok

most néhány "kódot", melyekkel kipróbáltam a routerem (WPA-PSK), a kódok :

- 123456

- hurka

- belzebub

- magyarnarancs

- marhaporkolt

- joezarouter

- jatekgyaros (sic !!)

ezekkel mind ment, egynél sem volt semmilyen hiba - nálam a kódolás AES - és nem TKIP..

AES Advanced Encryption Standard titkosítási módszer

Ez a blog – talán – „WiFi-ztünk a Don Pepé-ben” cikkem folytatása, mivel a főszereplők és a PDA-k azonosak. Aki nem olvasta volna, azoknak csak annyi, hogy ismerősöm és jóbarátom Dr.S.T. 72 éves (!) nyugdíjas orvos, Budapesten megkeresett engem, és az ASUS PDA-ját állítottuk be és kipróbáltuk vele a wifis kapcsolatot.

Ez alkalommal lakásomom is járt, és ott látta, hogyan használom a saját, kis wifis hálózatomat, és akkor eldöntötte, hogy ezt ő is megvalósítja, mert így háza kertjében is tudja használni, élvezni az Internetes kapcsolatot PDA-ján és laptopján.

Az elhatározását hamarosan tettek is követték,és egy NetGear wifi router tulajdonosa lett,és ezzel újabb problémákat zúdított az őszülő fejére.Este már jelentkezett is Skype-on, előadta problémáját,hogy nem minden úgy megy, mint szerette volna.A laptopjával sikerült is a kapcsolatot megvalósítania,de a PDA-ja megint kifogott rajta.Ehhez kérte a segítségemet,és hívott,hogy egy kellemes nyári napot töltsek nála,és közben megoldjuk a fenti problémát.

egy családi házban a lehetséges router elhelyezés,és a használat…

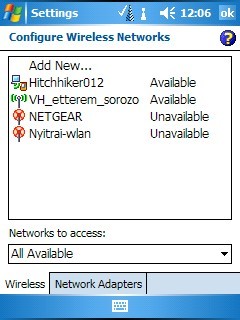

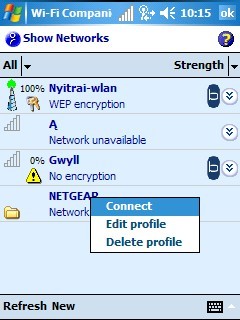

semmi mást nem kellett tenni, beállítani azt, amit a laptopnál megtettünk, először a router nevét (SSID) írjuk be, miután a Setting menűből a General opciót kiválasztottuk…

utána a Connects to következik,értelemszerűen az Internet beállítás következik ( a Work akkor kellett volna,ha a laptoppal akartuk volna a PDA-t öszekötni, de most a nagygép PC XP van soron az ADSL Internetes kapcsolattal ..

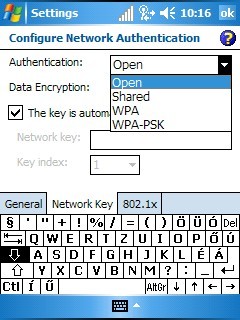

Először bökjünk rá a Network key ( hálózati kulcs ) menűpontra, majd az Authentication (hitelesítés) kiválasztása következik – WPA -,(jeletését lásd fenn) kiválasztása, majd esetünkben WEP ( Wired Equivalent Privacy, Vezetékessel Egyenértékű Titkosítás )

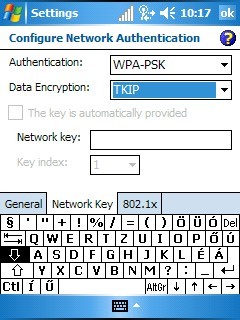

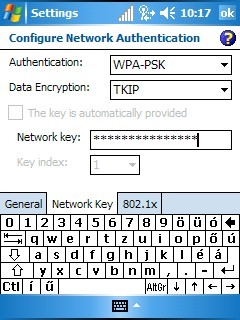

választhatunk még erősebb titkosítást,( a WPA-PSK és TKIP jelentését lásd fenn), majd a hálózati kulcs-jelszót írjuk be…

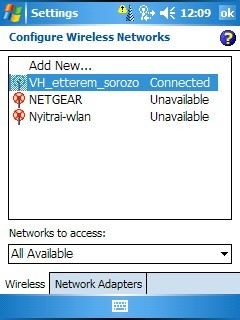

A fenti adatokat leokézzuk, melyet a PDA automatikusan elment,és legközelebb már minden beavatkozás nélkül, a wifi bekapcsolásakor – persze a - WiFi Companionnal - Internet-munkára kész.

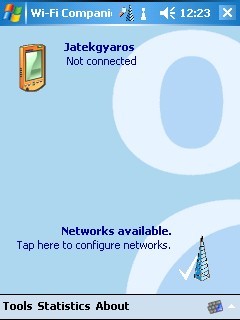

természetesen az ÉN PDA-mnak is be kellett állítani mindent, de aztán villámgyorsan kapcsolt…

Mivel nagyon eltelt az idő,kocsiba szálltunk, és elindultunk az ingyenes hotspothoz, Szentendre legszebb helyén lévő VárosHáza étteremhez,egy kellemes ebéd elköltésére,és a kis PDA-nk újabb próbatételére.

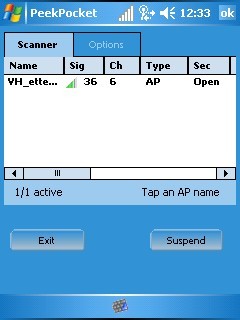

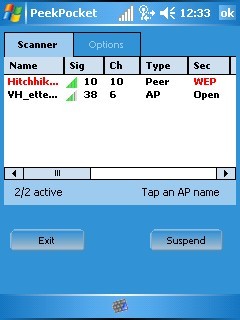

mindkét PDA-ank megtalálta az étterem router jelét,és azonnal kapcsolódott is,de egy ottlévő másik vendég ( Hitchhiker012 SSID jelű ) ráakaszkodott a mi PDA-kra,és megtörtént az,hogy ha nem lett volna nekünk is a tikosításunk,akkor minden adatunkat,mellyel forgalmaztunk,látta volna…

érdekes módon nagyon zavarta a mi kapcsolódásunkat, és most először láttam azt,hogy az ingyenes hotspot nem egy biztonságos hely,soha nem tudhatjuk, hogy ki is ül, tartózkodik a helységben,és kifigyeli a MI adatainkat…

a szemtelen „támadót” még megpróbáltam azonosítani az új Wifi keresővel, a PeekPocket-el, és akkor láttam, hogy Peer to Peer opciót használt, és tényleg megpróbált a PDA-hoz kapcsolódni, melyet persze a saját titkosításunk megakadályozott. Persze nem volt semmi „titkos” adatunk, amit megszerezhetett volna, csak tényleg kellemetlen volt a hívatlan vendég jelenléte.

( Mit is írt erről a HuWiCo ? a HotSpot ettiketben :

- A HuWiCo hotspotokon nincs semmilyen titkosítás vagy egyéb jellegű védelem (MAC szűrés, tűzfal, stb). Érdemes saját adataidat védeni (biztonságos kommunikációs csatornák, SSL/TLS, stb), mások védtelen számítógépével vagy rendszerével viszont ne élj vissza! Mindenkinek csak szükségtelen plusz nehézségeket okozna, ha regisztrációt kérnénk és titkosítást használnánk (amellyel lehet, hogy pont a te rendszered nem tud együttműködni).

- A hálózatot a szerzői jogvédelem alá eső anyagok átvitelére használni, ha az átvitel során mások szerzői joga sérül (kalóz szoftverek átvitele, filecserélők használata) nem szabad. Biztos te is hallottál már arról, hogy ilyen jellegű tevékenység miatt bizony nagyon könnyen bíróság előtt találhatod magad. - A crackerkedés, rendszerek, számítógépek feltörése szintén büntetőjogi kategória, ne innen tedd! Ebbe beletartozik a DoS, DDoS jellegű támadás is. Sosem tudhatod, ki ül a szomszéd asztalnál... )

mivel a vétel 100%-os erősségű volt, meghívtam egy-két WEB helyet, és máris egy más világban voltam, legjobban az Opera-mini böngészőt szeretem, mert többablakos módja is van…

mutattam barátomnak a legújabb blogjaimat,melyből éppen egy sorozatot készítek..

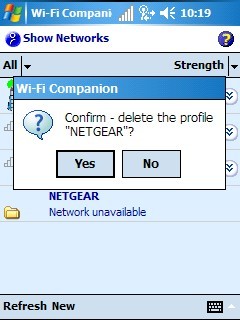

javasolom még, hogy mikor már nem tartózkodunk az előző „tetthelyen”, a felesleges, az előzőleg elmentett hálózatokat, melyre már a kapcsolódás hiányában nincs szükség, töröljük.

És végezetül a WiFi hálózatok védelméről...tanácsok az

informatikatanártól:

- Az első és legfontosabb teendő az AP gyári jelszó-beállításának megváltoztatása. A böngészőn keresztül elérhető konfigurációs panelt is gyári jelszó védi, ezt is változtassuk meg (illetve, ha alapesetben mégsem lenne jelszó, akkor feltétlenül állítsunk be egyet).

- Változtassuk meg az AP gyári IP-címét is.

- Kapcsoljuk ki a SSID-broadcastingot. Így ugyan kézzel kell majd beállítani, amikor kapcsolódunk, de semmi szükség rá, hogy az AP közhírré tegye a hálózat azonosítóját.

- Semmiképp se engedélyezzük a DHCP használatát – ezzel ugyanis mi juttatnánk IP-címhez a betolakodót (bár egy hozzáértőt ez sem akaszt meg pár percnél hosszabb időre).

- Az újabb AP-ket egy sereg egyéb szolgáltatás mellett tűzfal-funkciókkal is ellátják, ne hagyjuk kihasználatlanul ezt a lehetőséget.

- Használjunk WEP-et. Bár feltörhető, mégis jobb, mintha semmilyen titkosítás nem lenne a hálózaton. Természetesen, amennyiben lehetőségünk van és eszközeink támogatják, akkor

- használjunk inkább WPA-t. Ha nincs önálló autentikációs szerverünk, akkor válasszuk a PSK-t, ( kerülve az értelmes – főleg angol – szavakat).

- Állítsunk be MAC-cím alapján történő szűrést. Ezzel korlátozni lehet, hogy milyenn hardvercímű eszközök kapcsolódhatnak a hálózathoz.

- Körültekintően válasszuk meg az AP helyét, és korlátozzuk az erősségét (TX Power) olyan szintűre, hogy épp a mi igényeinket elégítse ki. Ehhez járjuk körbe a használni kívánt helyiségeket és ellenőrizzük, hogy hol elfogadható még a vétel. Ennél lényegesen nagyobb körben sugározni felesleges kockázat. Az AP-t igyekezzünk nagyjából a beszórandó terület közepén elhelyezni.

Egy tökéletes világban most vége lenne a cikknek, minden olvasó elvégezné a fenti beállításokat, és teljes lenne a nyugalom. A szomorú valóság azonban az, hogy ezek az intézkedések csupán megnehezíthetik egy behatoló dolgát. A Wi-Fi hálózatok legsebezhetőbb pontja – azaz hogy a már korábban említett „sniffinggel”, vagyis az adatforgalom figyelésével fel lehet deríteni a gyenge pontokat – továbbra is megmarad. Hiszen a továbbító közeg továbbra is a levegő, amely nem titkosítható. Ilyen módon kijátszható például a MAC-szűrés (mivel az engedélyezett hálózati eszközök azonosítói is titkosítatlanul utaznak az éterben, így elcsíphető és lemásolható egy engedélyezett azonosító), feltörhető a WEP, kinyerhető a jelszó. A kompromisszumot nem ismerőknek csak a WPA-titkosítás jöhet szóba. Az átlagos biztonsággal megelégedőknek pedig a gyakorlatias megközelítés adhat bizakodásra okot: felettébb valószínűtlen, hogy egy hacker az egygépes otthoni hálózatunkat olyan zsákmánynak tartaná, amelyért hajlandó lenne a házunk elől órákon keresztül „sniffelni” a gyér adatforgalmat. Természetesen a valószínűségben bízni olyankor, amikor a biztonságról van szó, kétélű fegyver. De már az is valami, ha nem mi adjuk a behatolni szándékozók kezébe a kulcsot.

játékgyáros... aki informatikatanár is...

Kapcsolódó cikkek: